配置防火墙是网络安全的重要一环,深入解析如下:,,确定防火墙的部署位置和目标。根据网络拓扑和安全需求,选择合适的部署位置,如边界路由器、服务器等。,,设置防火墙规则。根据业务需求和安全策略,制定详细的规则,包括允许或拒绝的IP地址、端口号和服务等。规则应遵循最小化原则,只开放必要的服务和端口。,,配置访问控制列表(ACL)。ACL可以进一步控制网络流量,确保只有授权用户可以访问特定资源。,,定期更新防火墙规则和软件,以应对新的安全威胁和漏洞。进行防火墙的监控和日志记录,及时发现和处理安全事件。,,进行防火墙的测试和评估。测试包括模拟攻击和渗透测试等,评估防火墙的性能和安全性。,,配置防火墙需要综合考虑网络拓扑、业务需求和安全策略等多方面因素,遵循最小化原则,定期更新和维护,确保网络的安全性和稳定性。

本文目录导读:

在当今的数字化时代,网络安全问题日益突出,防火墙作为网络安全的第一道防线,其重要性不言而喻,本文将详细解析如何配置防火墙,以帮助读者更好地理解并掌握这一关键技术。

防火墙是一种网络安全设备或软件,用于在计算机网络中控制通信流量,它通过设定一系列规则,允许或阻止网络通信流量通过,从而保护内部网络免受外部攻击和威胁,防火墙可以部署在网络的各个位置,如边界路由器、内部网络服务器等。

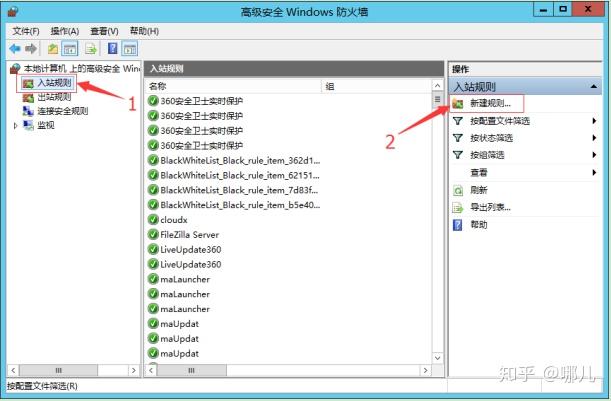

1、确定防火墙的部署位置和目标:在配置防火墙之前,首先需要明确防火墙的部署位置和目标,这有助于确定需要保护的网络资源和可能面临的威胁。

2、选择合适的防火墙类型:根据网络环境和需求,选择适合的防火墙类型,常见的防火墙类型包括包过滤型、代理型和应用层网关型等。

3、配置网络接口:配置防火墙的网络接口,包括内部网络接口和外部网络接口,确保每个接口的IP地址、子网掩码等参数正确无误。

4、创建安全策略:根据网络资源和威胁情况,制定安全策略,这包括定义允许或阻止的网络流量类型、来源和目标等。

5、配置访问控制列表(ACL):访问控制列表是防火墙中用于定义允许或阻止特定IP地址或网络段访问的规则集,根据安全策略,配置相应的ACL规则。

6、配置日志记录:开启防火墙的日志记录功能,以便记录网络流量和安全事件,这有助于监控网络活动,及时发现和应对安全威胁。

7、测试和验证:在完成防火墙的配置后,进行测试和验证,确保防火墙能够正常工作,并达到预期的安全效果。

8、定期更新和维护:定期更新防火墙的固件和软件,以修复已知的安全漏洞和问题,定期检查和维护防火墙的配置,确保其始终保持最佳状态。

1、遵循最佳实践:在配置防火墙时,应遵循业界公认的最佳实践,这包括定期更新安全策略、使用强密码、限制管理员权限等。

2、保持警惕:网络安全是一个持续的过程,需要保持警惕和关注最新的安全威胁和漏洞,定期检查防火墙的日志记录,及时发现和处理潜在的安全问题。

3、培训和管理:对网络管理员进行培训和管理,确保他们了解如何配置和管理防火墙,建立完善的文档和记录系统,以便跟踪和管理防火墙的配置和变更。

4、考虑多层次防御:除了配置防火墙外,还应考虑实施其他网络安全措施,如入侵检测系统(IDS)、安全信息和事件管理(SIEM)等,以构建多层次防御体系。

本文详细解析了如何配置防火墙,包括确定部署位置和目标、选择合适的防火墙类型、配置网络接口、创建安全策略等步骤,在配置过程中,需要遵循最佳实践、保持警惕、培训和管理等方面的重要注意事项,通过正确配置和管理防火墙,可以有效地保护内部网络免受外部攻击和威胁的侵害。